ಟ್ವೀಟ್ಗಳು

- ಟ್ವೀಟ್ಗಳು, ಪ್ರಸ್ತುತ ಪುಟ.

- ಟ್ವೀಟ್ಗಳು & ಪ್ರತಿಕ್ರಿಯೆಗಳು

- ಮಾಧ್ಯಮ

ನೀವು @metasploit ಅವರನ್ನು ತಡೆಹಿಡಿದಿರುವಿರಿ

ಈ ಟ್ವೀಟ್ಗಳನ್ನು ವೀಕ್ಷಿಸಲು ನೀವು ಖಚಿತವಾಗಿ ಬಯಸುವಿರಾ? ಟ್ವೀಟ್ ವೀಕ್ಷಣೆಯು @metasploit ಅವರ ತಡೆತೆರವುಗೊಳಿಸುವುದಿಲ್ಲ

-

ಪಿನ್ ಮಾಡಿದ ಟ್ವೀಟ್

Demo from

@_sinn3r on using Metasploit Framework's new evasion module type to create a payload that evades Windows Defender:https://www.youtube.com/watch?v=pXfzrx2WeJ0 …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

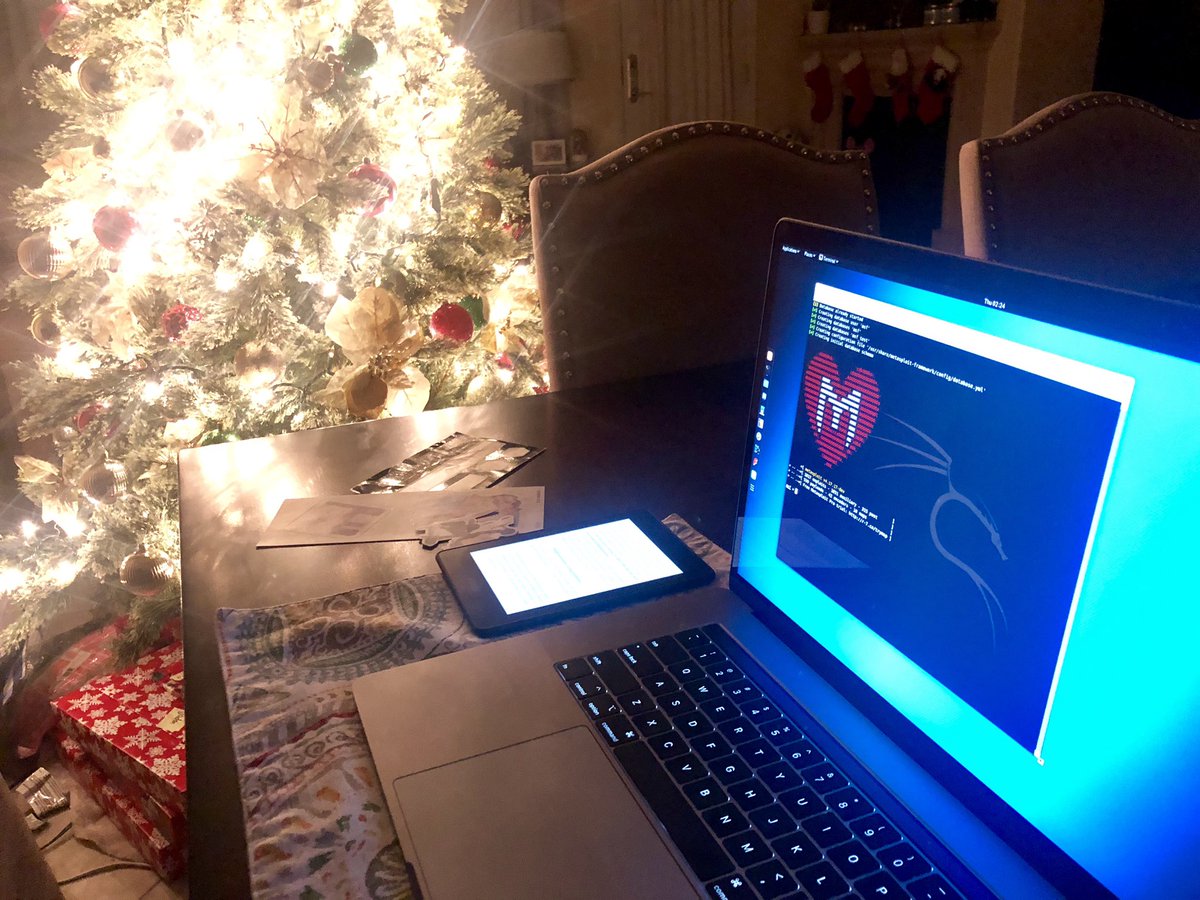

Merry Christmas everyone! Release a Metasploit module for windows meterpreter persistent service, since metsvc and persistence_exe are both flawless. Enjoy!https://github.com/rapid7/metasploit-framework/pull/11123 …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

A festive wrap-up for the holidays via

@3ss_G33: macOS Safari RCE (thanks for the Pwn2Own PRs,@timwr), a little Erlang RCE, and a new Java JMX scanner module. Be merry, friends.https://r-7.co/2Lwt1k6ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

w00tw00t my

#exploit module successfully merged with@metasploit! Based on the@Insinuator blog post check it out!https://github.com/rapid7/metasploit-framework/blob/master/documentation/modules/exploit/multi/misc/erlang_cookie_rce.md …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Weekly wrap-up via

@SpaceySpacek: Three new exploits, including one for Snap Creek's Duplicator WordPress plugin, an Oracle DB privilege escalation aux module, and improvements to Mettle payloads, Go modules, and more.https://r-7.co/2RZM1Ksಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

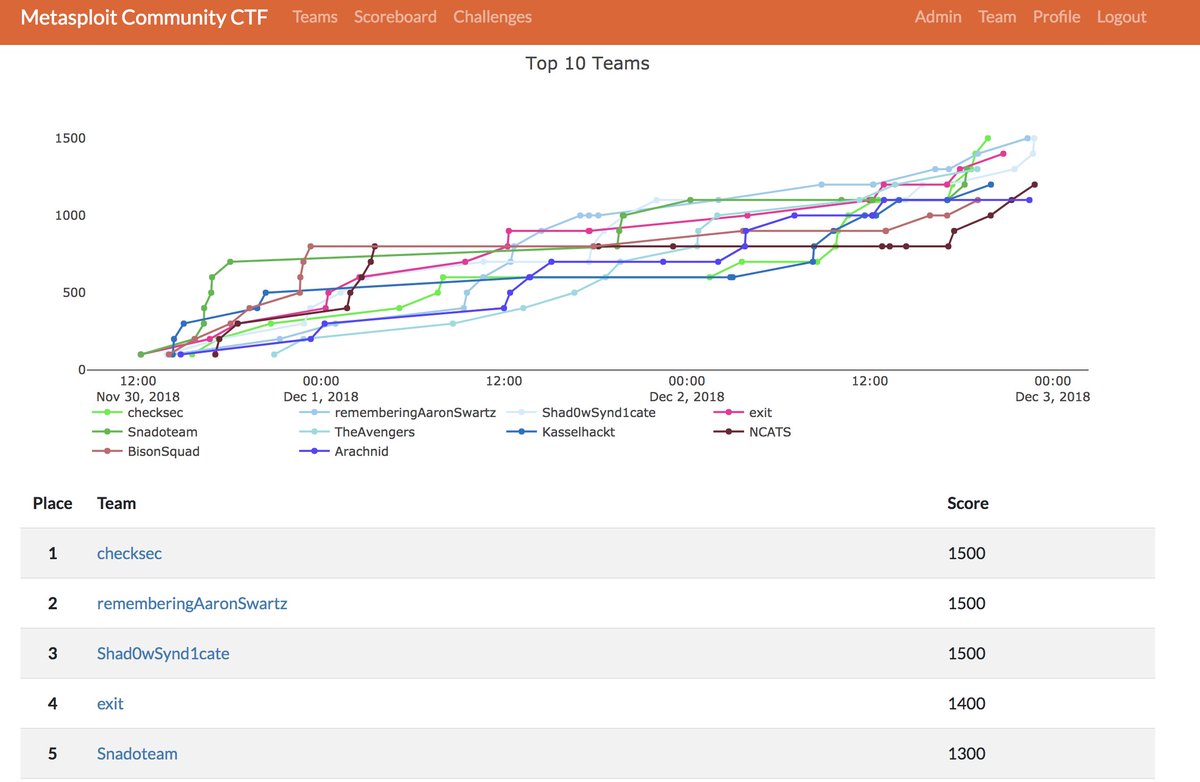

@metasploit CTF 2018 is over, but their 2-of-diamonds challenge was great! Here’s yet another write up, featuring 3 distinct solutions! https://www.tinkerfairy.net/2-of-diamonds.txt …ಈ ಥ್ರೆಡ್ ತೋರಿಸಿಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

We added initial support for GoLang in Metasploit last month. Pumped? Here's how to write an external GO module.https://github.com/rapid7/metasploit-framework/wiki/Writing-External-GoLang-Modules …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

My writeup for the

@metasploit community CTF last weekend. Fun stuff :)https://www.securifera.com/blog/2018/12/10/metasploit-community-ctf-2018-writeup/ …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Here's our writeup for the

@metasploit CTF! Hope you like it https://www.secjuice.com/metasploit-ctf/@EricaZeli@DevinCasadey@blad3ism@r41p41@ilove2pwn_@_rysaundersಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

This week's video on Active from

@hackthebox_eu is now live. This was a fun Windows box that made use of Group Policy Preferences and Kerberos tickets, at the end we pop a shell using the psexec module from@metasploit! Check it out athttps://youtu.be/VJyt5YXRT9oಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Hey! Hey you! Thinking about playing with vulnerable VMs on Vulnhub, but don't have a home lab set all the way up yet? That's okay. You can play most of the popular ones on http://root-me.org in their CTF all day section, no setup needed. Have fun!

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

New Metasploit

#golang O365 password spray auxiliary module

https://twitter.com/metasploit/status/1071175065746710528 …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

https://twitter.com/metasploit/status/1071175065746710528 …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

This week's Metasploit wrap-up is out! (thx,

@tychos_moose!) Contents include gophers, cuckoos, and an RCE. Read it here:https://blog.rapid7.com/2018/12/07/metasploit-wrapup-68/ …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

-

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Wow, that was a ride! Thanks for playing, y'all!!

https://twitter.com/metasploit/status/1069663980313042944 …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

https://twitter.com/metasploit/status/1069663980313042944 …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Recommended read on

@Medium: “Metasploit Community CTF 2018 writeup”https://ift.tt/2KRUsVtಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

If you missed last week's Metasploit wrap-up amid the CTF fervor, it contained 15 new modules and a whopping 26 improvements.https://r-7.co/2DVeGvN

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

My write-up for 2 of Diamonds (Metasploit Community CTF 2018) https://ethicalhackers.club/metasploit-community-ctf-2018-2-of-diamonds-write-up/ … Huge thanks to

@rapid7@metasploit + CTF organizers and sponsors for making CTF happen.#MetasploitCTF#metasploit#ctfಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

I have published

#writeups belong to 4 different questions which I have solved in the#MetasploitCTF contest. Write-Up : https://pentest.com.tr/blog/MetasploitCTF-Write-Up-English-AkkuS.html … Thank you again for the organization@metasploit#ctf#vulnerability#exploit#exploitdb#metasploitpic.twitter.com/lM4RIm41RK ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

I had a blast competing in this year’s

@metasploit CTF with my team. I’m already looking forward to next year’s competition!https://twitter.com/metasploit/status/1069456442330099712 … ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು -

Metasploit Project ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

I guess I’ll just own this. My bad cop stint ended at 11:59 AM EST today...thanks everyone who hacked, learned, and collaborated! Reach out if you have a CTF write-up you want

@metasploit to share.https://twitter.com/SasukeOurad/status/1069593879299743744 … ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸುರದ್ದುಗೊಳಿಸು

ಲೋಡಿಂಗ್ ಸಮಯ ಸ್ವಲ್ಪ ತೆಗೆದುಕೊಳ್ಳುತ್ತಿರುವಂತೆನಿಸುತ್ತದೆ.

Twitter ಸಾಮರ್ಥ್ಯ ಮೀರಿರಬಹುದು ಅಥವಾ ಕ್ಷಣಿಕವಾದ ತೊಂದರೆಯನ್ನು ಅನುಭವಿಸುತ್ತಿರಬಹುದು. ಮತ್ತೆ ಪ್ರಯತ್ನಿಸಿ ಅಥವಾ ಹೆಚ್ಚಿನ ಮಾಹಿತಿಗೆ Twitter ಸ್ಥಿತಿಗೆ ಭೇಟಿ ನೀಡಿ.

You are a great team

You are a great team